The Incident Response Hierarchy of Needs

อันที่จริงผมคงต้องยอมรับว่าไอเดียของ IR Capabilities นี้มาถึงตัวผมค่อนข้างช้า เพราะจากประวัติของโครงการ swannman/ircapabilities แนวคิดนี้ได้รับการนำเสนอมาเป็นเวลากว่า 4 ปีแล้ว แต่กลับพึ่งมีการถูกพูดถึงกันอีกครั้งในช่วงไม่กี่เดือนที่ผ่านมาทางทวิตเตอร์

ความน่าสนใจของแนวคิดนี้มาจากอิทธิพลของประเด็นที่แตกต่างกัน 2 ประเด็น ประเด็นหนึ่งคือ The Pyramid of Pain ของ David J Bianco ซึ่งอธิบายขั้นตอน ความสำคัญและความยากที่จะได้มาและจัดการอย่างถูกต้องของตัวบ่งชี้การโจมตีและภัยคุกคาม อีกประเด็นหนึ่งคือทฤษฎีลำดับขั้นความต้องการมาสโลว์หรือ Maslow’s hierarchy of needs ซึ่งเป็นทฤษฎีที่จำแนกและอธิบายความต้องการพื้นฐานของมนุษย์เป็น 5 ขั้นตอน ด้วยความที่ทฤษฎีลำดับขั้นความต้องการมาสโลว์เกิดมาก่อน The Pyramid of Pain ก็ค่อนข้างที่จะพูดได้ว่าส่วนหนึ่งของ The Pyramid of Pain ก็ได้รับอธิบายจากทฤษฎีลำดับขั้นความต้องการมาสโลว์เช่นกัน

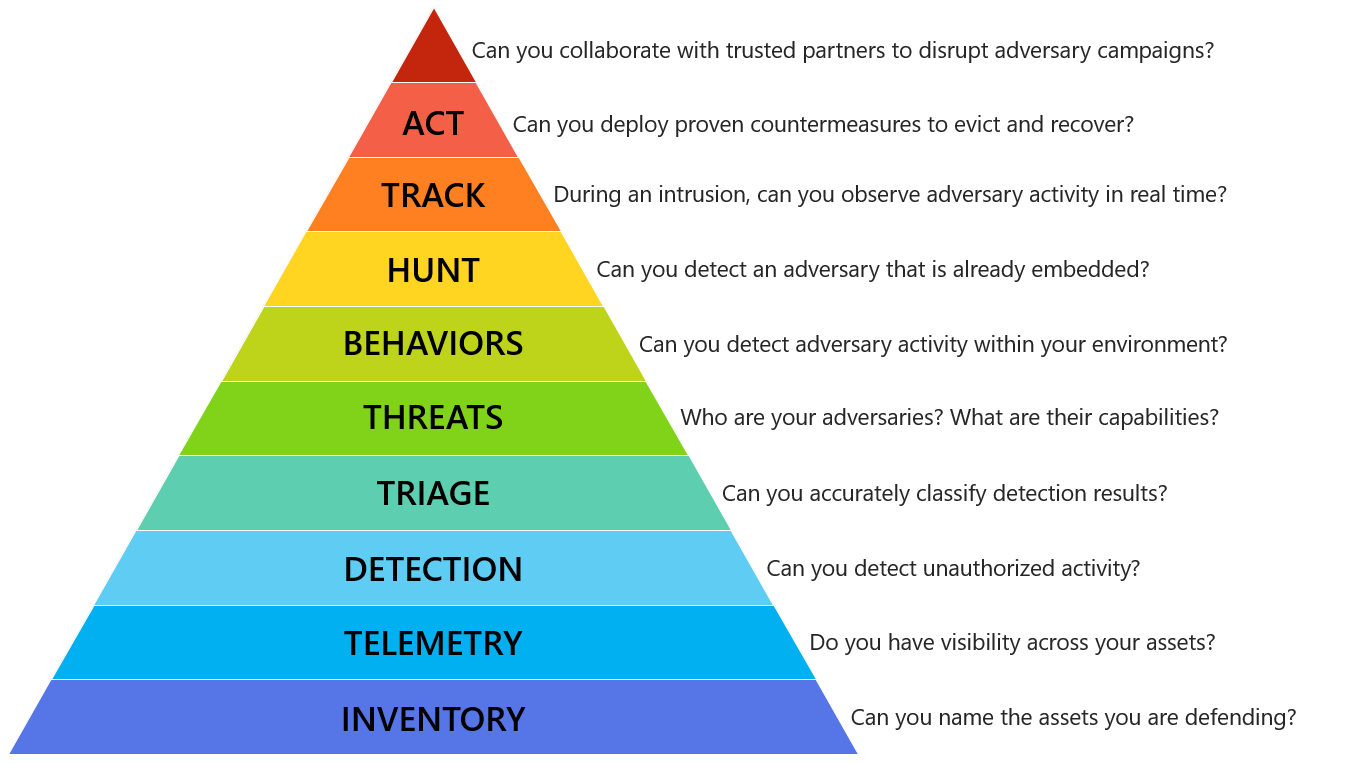

The Incident Response Hierarchy of Needs หรือที่ผมจะขอเรียกในบทความนี้ว่า IR Capabilities อธิบายความต้องการพื้นฐานที่องค์กรควรมีเพื่อปกป้องทรัพย์สินของบริษัทต่อภัยคุกคามทางไซเบอร์ โดยการปกป้องนั้นรวมไปถึงการป้องกัน ตรวจจับ ตอบสนองและลดผลกระทบอย่างมีประสิทธิภาพ ขั้นที่อยู่ด้านล่างเป็นฐานและจำเป็นต้องมีเพื่อให้เกิดศักยภาพในขั้นบนขึ้นไป IR Capabilities มีลักษณะตามรูปภาพด้านล่าง

ลำดับขั้นของ IR Capabilities สามารถถูกอธิบายได้ตามรายการดังต่อไปนี้ โดยเรียงตามลำดับจากฐานของพีระมิดไปจนถึงจุดยอดของพีระมิด

- Inventory ก่อนที่จะเริ่มการปกป้องรักษาอะไรซักอย่าง เราต้องรู้ให้ได้ก่อนว่าเรามีอะไรที่ต้องปกป้องรักษาบ้าง

- Telemetry จากสิ่งที่เราต้องการปกป้อง เรามองเห็นมันได้หรือไม่หากมีอะไรเกิดขึ้นกับสิ่งเรานั้น

- Detection เมื่อเรามองเห็นสิ่งที่เกิดขึ้นกับสิ่งที่เราอยากปกป้อง เราสามารถแยกแยะได้หรือไม่ว่าสิ่งที่เกิดขึ้นในลักษณะใดที่ผิดปกติ

- Triage จากผลลัพธ์การตรวจจับและเฝ้าระวังที่เกิดขึ้น เราสามารถแยกประเภทของการแจ้งเตือนเหล่านั้นได้หรือไม่ตามปัจจัยต่างๆ อาทิ ความเร่งด่วนในการดำเนินการหรือผลกระทบที่มีต่อระบบ เป็นต้น

- Threats จากผลลัพธ์การตรวจจับและเฝ้าระวังที่เกิดขึ้น เราสามารถระบุลักษณะของผู้ดำเนินการ เป้าหมาย พฤติกรรมและศักยภาพในการสร้างความเสียหายได้หรือไม่

- Behaviors จากความเข้าใจในพฤติกรรมของผู้โจมตี เราสามารถตรวจจับพฤติกรรมต่างๆ เหล่านั้นได้ในสภาพแวดล้อมของระบบหรือไม่

- Hunt จากความเข้าใจในพฤติกรรมของผู้โจมตีและความสามารถในการตรวจจับและระบุหาพฤติกรรมดังกล่าว เราสามารถระบุหาพฤติกรรมที่ได้เกิดขึ้นไปแล้วได้หรือไม่

- Track เราสามารถติดตามพฤติกรรมของผู้บุกรุกได้ตลอดเวลาหรือไม่

- Act เราสามารถดำเนินการจำกัดความเสียหาย กำจัดภัยคุกคามและฟื้นฟูระบบที่ได้รับผลกระทบได้หรือไม่

- เราสามารถประสานงานเพื่อดำเนินการขัดขวางและจัดการปฏิบัติของผู้บุกรุกจากต้นตอได้หรือไม่

ผมมีความเห็นเพิ่มเติมสำหรับ The Incident Response Hierarchy of Needs หรือ IR Capabilities ตามประเด็นดังต่อไปนี้

- แนวคิดนี้พยายามใส่การดำเนินการแบบเชิงรุก (proactive) ไว้ให้อยู่หลังจากการดำเนินการแบบเชิงรับ (reactive) ได้แล้วทั้งที่ในความจริงนั้นเราสามารถที่จะดำเนินการแบบเชิงรุกได้ตั้งแต่เริ่มต้น ตัวอย่างหนึ่งคือในจุดที่เราเริ่มการทำ Inventory เราสามารถที่จะประเมินถึงความเสี่ยงที่อาจจะเกิดขึ้นและภัยคุกคามที่เกี่ยวโยงกับทรัพย์สินของเรานั้นตามหลัก Risk assessment และ Threat modeling ได้ทันที ไม่จำเป็นต้องรอและศึกษาจากสิ่งที่เกิดขึ้นในสภาพแวดล้อมอย่างเป็นขั้นเป็นตอนเสมอไป

- ความหมายของ Hunt สำหรับผมควรที่จะพูดถึงสิ่งที่อาจจะเกิดขึ้นในอนาคตซึ่งถูกพิจารณาร่วมกับความเป็นไปได้ที่จะเกิดขึ้น ศักยภาพในการทำให้มันเกิดขึ้นและผลกระทบที่อาจเกิดขึ้นจากเหตุการณ์ด้วย ทั้งนี้ Hunt ในพีระมิดระบุเพียงแค่การมองหาสิ่งที่ได้เกิดขึ้นไปแล้วที่ควรเป็นหน้าที่และงานในรูปแบบของ Forensics analysis มากกว่า

- ในความจริงนั้น เราไม่จำเป็นต้องรอและทำไปตามขั้นตอน ภาระหน้าที่และความรับผิดชอบบางอย่างในกระบวนการทั้งหมดสามารถถูกแยกออกมาและทำงานไปพร้อมๆ กันอย่างสอดคล้องกันได้ อาทิ กลุ่มคนซึ่งทำหน้าที่เฝ้าระวังสามารถโฟกัสไปที่สิ่งที่เกิดขึ้นในปัจจุบันเพียงอย่างเดียวได้ในขณะที่คนอีกกลุ่มหนึ่งทำนายอนาคตและนำสิ่งที่ทำนายว่าจะเกิดขึ้นมาใช้ในการตรวจจับและป้องกันภัยคุกคาม